মে দিবসের ছুটিতে আপনি কোথায় খেলতে যাচ্ছেন?

সারাদিন মুভি ঘুষি মারার পর মোবাইল ফোনের ব্যাটারি শীঘ্রই শেষ হয়ে যাবে। এই সময়ে, বিমানবন্দর, স্টেশন বা শপিং মলে পাবলিক চার্জিং স্টেশনগুলি জরুরী প্রয়োজনের সমাধান করতে সক্ষম হতে পারে – মোবাইল ফোনে USB কেবলটি প্লাগ করুন, এবং ব্যক্তি এবং মোবাইল ফোন উভয়ই চার্জ করা হয়েছে বলে মনে হয়।

কিন্তু এসব পাবলিক চার্জিং স্টেশনের পেছনেও প্রতারণা থাকতে পারে!

এটি "জুস জ্যাকিং" নামক একটি ফাঁদ, যা স্মার্টফোনের শুরু থেকেই বিদ্যমান ছিল এবং এটি ঘরোয়া 315 পার্টিতেও উন্মোচিত হয়েছিল৷ সহজভাবে বলতে গেলে, ফাটল হওয়া মোবাইল ফোনের হার্ডওয়্যারটি একটি চার্জারের ছদ্মবেশে রয়েছে। ফোন পাওয়ার সাথে যুক্ত হওয়ার মুহূর্তে ফোনের ডেটা এবং ফটো চুরি হয়ে যেতে পারে।

দশ বছরেরও বেশি আগে, যখন জুস জ্যাকিং ফাঁদ প্রথম আবির্ভূত হয়েছিল, মোবাইল ফোন সিস্টেম নির্মাতারা যেমন গুগল এবং অ্যাপল ইতিমধ্যেই এই সমস্যাটি আবিষ্কার করেছে এবং এটিকে রক্ষা করার জন্য USB সংযোগ প্রমাণীকরণের মতো ব্যবস্থাগুলি যুক্ত করেছে৷ যখন একটি বাহ্যিক ডিভাইস ফোনে ফাইলগুলি অ্যাক্সেস করতে চায়, তখন একটি অনুস্মারক পপ আপ হবে৷ আপনি এটি অবশ্যই দেখেছেন:

এই সময়ে, যতক্ষণ আপনি "অনুমতিপ্রাপ্ত নয়" নির্বাচন করবেন ততক্ষণ এই দূষিত প্রোগ্রামগুলি ফোনের সুরক্ষা ব্যবস্থাকে বাইপাস করতে সক্ষম হবে না – তবে অপ্রত্যাশিতভাবে, দশ বছর পরে, জুস জ্যাকিংয়ের একটি আপগ্রেড সংস্করণ ফিরে এসেছে৷ আরস টেকনিকার মতে, এই নতুন কেলেঙ্কারির নাম চয়েস জ্যাকিং।

নাম অনুসারে, এটি আগে উল্লেখ করা এই নিরাপত্তা বিকল্পটিকে বাইপাস করতে হবে।

জুস জ্যাকিং প্রতিরোধ করার জন্য, নির্মাতারা মোবাইল ফোনের USB সংযোগের জন্য একটি নিশ্চিতকরণ ব্যবস্থা সেট আপ করেছে:

একটি ডিভাইস একই সময়ে হোস্ট (যেমন একটি কম্পিউটার) এবং একটি পেরিফেরাল (যেমন একটি মোবাইল ফোন বা কীবোর্ড) হিসাবে কাজ করতে পারে না। USB-এর অন্য প্রান্তটি হয় মোবাইল ফোনের পেরিফেরাল (কীবোর্ড, USB ফ্ল্যাশ ড্রাইভ) বা হোস্ট (কম্পিউটার) হিসাবে ব্যবহৃত হয়। এটি একই সময়ে হোস্ট এবং পেরিফেরাল হিসাবে ব্যবহার করা যাবে না।

যখন একটি USB ডিভাইস একটি মোবাইল ফোনের সাথে সংযুক্ত থাকে, সংযোগ প্রমাণীকরণ শুধুমাত্র মোবাইল ফোনে "অনুমতি দিন" বোতামের মাধ্যমে সঞ্চালিত হতে পারে৷

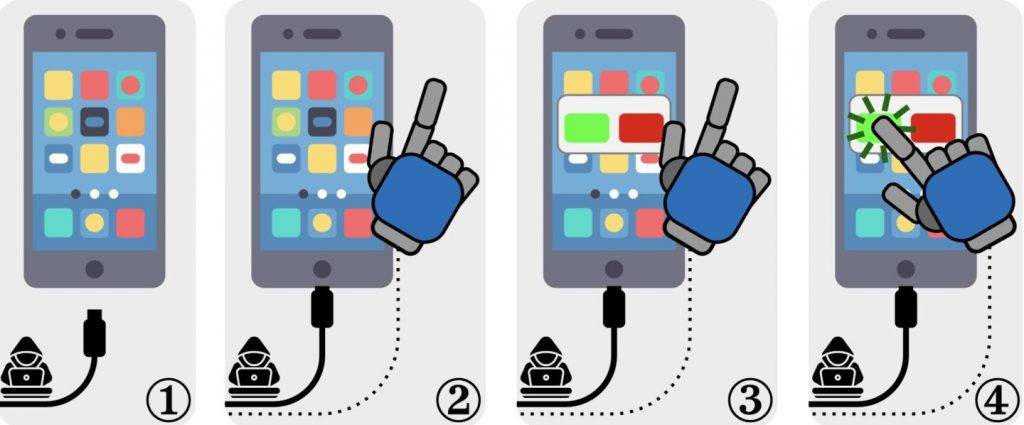

চয়েস জ্যাকিং-এর নিরাপত্তা ব্যবস্থা ভেঙে ফেলার পদ্ধতিটি খুবই "চতুর": প্রথমে দূষিত হোস্টকে "পেরিফেরাল" হিসাবে ছদ্মবেশ ধারণ করুন এবং তারপরে "পেরিফেরাল" কে "হোস্ট"-এ পরিণত করুন – এটি কীভাবে কাজ করে তা এখানে:

- যখন একজন ব্যবহারকারী চার্জারের ছদ্মবেশে একটি দূষিত হোস্টের সাথে সংযোগ করে, তখন এটি প্রথমে নিজেকে একটি "USB কীবোর্ড" হিসাবে ছদ্মবেশ ধারণ করবে এবং ফোনে কী কমান্ড পাঠাবে, যেমন একটি ব্লুটুথ সংযোগ খোলা।

- তারপর, এই "ইউএসবি কীবোর্ড" একটি "ব্লুটুথ কীবোর্ড" এর সাথে যুক্ত করার জন্য ফোনটিকে নিয়ন্ত্রণ করবে – এই "ব্লুটুথ কীবোর্ড" আসলে দূষিত হোস্টের ছদ্মবেশে।

- এর পরে, দূষিত হোস্ট নিজেকে "হোস্ট" হিসাবে ছদ্মবেশ ধারণ করে এবং মোবাইল ফোনে একটি ডেটা অনুরোধ শুরু করে। এই সময়ে, মোবাইল ফোন একটি "পেরিফেরাল" হয়ে যায় এবং মোবাইল ফোনে ডেটা অ্যাক্সেস অনুমোদন করার জন্য একটি প্রম্পট উপস্থিত হবে৷

- অবশেষে, অনুমোদন করতে "ব্লুটুথ কীবোর্ড" এর মাধ্যমে ফোনে "সম্মত" বোতামে ক্লিক করুন৷ এইভাবে, ক্ষতিকারক হোস্ট ফোনের সাথে সংযুক্ত থাকে এবং পুরো ফোনের ডেটাতে অ্যাক্সেস লাভ করে।

এটি ফোনের ইউএসবি কানেকশন মেকানিজমের একটি স্ট্রাকচারাল ত্রুটি, কোডের দুর্বলতা নয়। এই কারণে, এই কেলেঙ্কারীটি এতই সর্বজনীন যে iOS এবং Android উভয়কেই এই আক্রমণ পদ্ধতি দ্বারা লক্ষ্যবস্তু করা যেতে পারে।

Apple, Google, Samsung এবং Xiaomi সহ একাধিক ব্র্যান্ডের এক ডজনেরও বেশি মোবাইল ফোন চয়েস জ্যাকিং দ্বারা লঙ্ঘন করা যেতে পারে। অ্যাপল ডিভাইসগুলি ব্যতীত, যেগুলি 23 সেকেন্ড সময় নেয়, অন্যান্য অ্যান্ড্রয়েড ডিভাইসগুলি কয়েক সেকেন্ডেরও কম সময়ের মধ্যে লঙ্ঘন হয়৷ মজার বিষয় হল, কিছু মোবাইল ফোন সম্পূর্ণ PD প্রোটোকল সমর্থন করে না, তবে তারা একটি নির্দিষ্ট প্রতিরক্ষামূলক ভূমিকা পালন করে এবং চয়েস জ্যাকিং প্রযুক্তি দ্বারা হ্যাক হওয়ার ঝুঁকি কমায়।

অনেক লোক তাদের মোবাইল ফোনে একটি রহস্যময় USB তারের সাথে সংযোগ করার পিছনে ঝুঁকিগুলি দেখতে পারে, তবে যদি এটি একটি বিনামূল্যের চার্জিং পোর্ট হিসাবে প্যাকেজ করা হয় তবে আমি সহ অনেকেই তাদের মোবাইল ফোনের ব্যাটারি কম হলে এটি ব্যবহার করতে দ্বিধা করবেন না।

এবং অনেক সাধারণ ব্যবহারকারী "USB পারমিশন" পপ-আপ উইন্ডোর অর্থ পুরোপুরি বুঝতে পারে না যা হঠাৎ তাদের মোবাইল ফোনে পপ আপ হয়৷ তারা মনে করে যে তারা শুধুমাত্র চার্জিং তারের সাথে সংযোগে সম্মত, তাই তারা সক্রিয়ভাবে প্রতিরক্ষা লাইন বন্ধ করে দেয়।

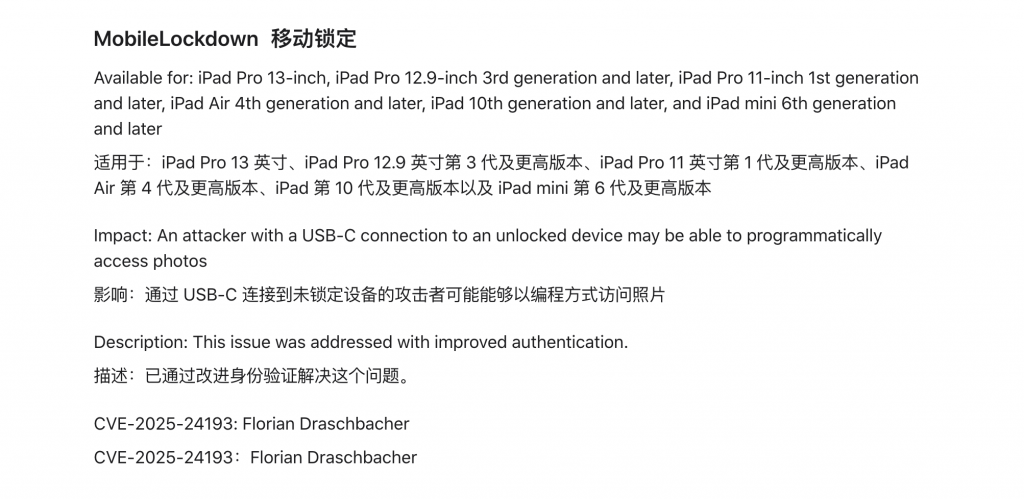

নির্মাতারা আসলে একটি সময়মত পদ্ধতিতে সাড়া দিয়েছেন। Android 15 আপডেটটি গত বছরের নভেম্বরে পুশ করা হয়েছে এবং গত মাসে আপডেট হওয়া iOS/iPadOS 18.4 সংস্করণ প্রাসঙ্গিক প্রক্রিয়া আপডেট করেছে এবং কাজ করার জন্য পরীক্ষা করা হয়েছে।

যাইহোক, অ্যান্ড্রয়েড ইকোসিস্টেমের ফ্র্যাগমেন্টেশনের কারণে, অনেক পুরানো ডিভাইস সময়মতো প্রাসঙ্গিক আপডেট নাও পেতে পারে এবং তৃতীয় পক্ষের Android UI, যেমন Samsung এর One UI 7, Android 15 ব্যবহার করলেও নতুন USB যাচাইকরণ পদ্ধতি গ্রহণ করে না এবং এখনও চয়েস জ্যাকিং আক্রমণের জন্য ঝুঁকিপূর্ণ।

দুর্বলতার আবিষ্কারক ফ্লোরিয়ান ড্র্যাশবাচার আরও বলেন যে যদিও ডিভাইস নির্মাতাদের এক বছর আগে সতর্ক করা হয়েছিল এবং তারা এই সমস্যার অস্তিত্ব স্বীকার করেছে, প্রাসঙ্গিক প্রক্রিয়াগুলির উন্নতি এবং মেরামতের অগ্রগতি আশ্চর্যজনকভাবে ধীর ছিল। সম্ভাব্য কারণ হল যে যদি মোবাইল ফোনে USB অ্যাক্সেসের নিরাপত্তা আরও উন্নত করতে হয়, তাহলে প্রচুর পরিমাণে যাচাইকরণ ব্যবস্থা যোগ করতে হবে, যা ব্যবহারকারীর অভিজ্ঞতার উপর উল্লেখযোগ্য প্রভাব ফেলবে, তাই নির্মাতারা দ্বিধাগ্রস্ত।

আরও উন্মুক্ত অ্যান্ড্রয়েড ইকোসিস্টেমে, USB-এর মাধ্যমে আক্রমণগুলি আরও ক্ষতিকারক হতে পারে৷ কারণ অ্যান্ড্রয়েড ডিভাইসে "USB ডিবাগিং" মোড চালু থাকলে, চয়েস জ্যাকিং ফোনে আরও গভীর অনুমতি পেতে পারে এবং কিছু দূষিত অন্তর্নিহিত ফাইল চালাতে পারে। যাইহোক, এই ফাংশনের প্রবেশদ্বার অপেক্ষাকৃত গভীর, এবং বেশিরভাগ ডিভাইস ডিফল্টরূপে বন্ধ থাকে।

▲ YouTube@Websplaining

চয়েস জ্যাকিং-এর নিরাপত্তা সংক্রান্ত সমস্যা, যা "পুরনো বোতলে নতুন ওয়াইন", জনসাধারণের মনোভাব এখন আর "সবকিছু সতর্ক" নয় যেমনটি দশ বছর আগে স্মার্টফোন প্রথম ব্যবহার করা হয়েছিল।

এমনকি অনেকে এটিকে নিয়ে ঠাট্টা-বিদ্রূপ করেছিলেন, ভেবেছিলেন এটি একটি "কান্নাকাটি নেকড়ে" গল্প ছিল: জুস জ্যাকিং এবং পাবলিক ওয়াই-ফাইয়ের বিপদগুলিও তখন খুব বেশি প্রচারিত হয়েছিল, কিন্তু বাস্তবে তারা খুব বেশি ক্ষতি করেনি।

একধরনের ‘ক্যাপিটুলেশনিজম’ও আছে, যেটা হল বাঘের পাহাড়ে যাওয়া যদিও আপনি জানেন যে পাহাড়ে বাঘ আছে। যদিও আপনি জানেন যে পাবলিক চার্জিং স্টেশনগুলি ঝুঁকিপূর্ণ হতে পারে, তবুও আপনি মনে করেন যে মোবাইল ফোনের ব্যাটারির বর্তমান সমস্যাটি আরও গুরুত্বপূর্ণ। আরও কি, আপনি মনে করেন যে ব্যক্তিগত তথ্য স্বাভাবিক সময়ে অনেক ফাঁস হয়, এবং এই সময়টি কম গুরুত্বপূর্ণ নয়।

যদিও একটি খুব নতুন আক্রমণ পদ্ধতি হিসাবে, চয়েস জ্যাকিং দ্বারা সৃষ্ট বড় প্রকৃত ক্ষতির কোন রিপোর্ট নেই, এর অর্থ এই নয় যে এর পিছনে ঝুঁকি এবং হুমকি নেই।

সবচেয়ে নিরাপদ উপায় হল ভ্রমণের সময় আপনার নিজের পাওয়ার ব্যাঙ্ক বা বড় ব্র্যান্ডের শেয়ার করা পাওয়ার ব্যাঙ্ক ব্যবহার করা। এমনকি যদি একটি পাবলিক পাওয়ার সাপ্লাই থাকে, তবে আপনার নিজের চার্জিং প্লাগ ব্যবহার করা এবং সেই সন্দেহজনক চেহারার USB চার্জিং তারগুলি ব্যবহার না করা ভাল৷

এছাড়াও, আপনার ফোনকে USB দ্বারা নিয়ন্ত্রিত হওয়া থেকে আটকাতে আরও কিছু টিপস রয়েছে:

- আপনার মোবাইল ফোন এবং ই-ওয়ালেটের জন্য বিভিন্ন পাসওয়ার্ড সেট করা কার্যকরভাবে কিছু লোককে ভুল উদ্দেশ্য নিয়ে ব্লক করতে পারে। Taobao এবং Pinduoduo-এর মতো অনলাইন শপিং প্ল্যাটফর্মগুলির জন্য, "পাসওয়ার্ড-মুক্ত অর্থপ্রদান" বন্ধ করা ভাল। যাই হোক, বর্তমান মুখ বা আঙুলের ছাপ যাচাইয়ের পদ্ধতিগুলো খুবই সুবিধাজনক।

- আপনি যদি একজন আইফোন ব্যবহারকারী হন, তাহলে দৃঢ়ভাবে সুপারিশ করা হয় যে আপনি iOS 18.4-এ আপডেট করুন। এই সংস্করণটি USB আনুষঙ্গিক সংযোগগুলির জন্য ব্যবহারকারী যাচাইকরণ প্রক্রিয়াকে শক্তিশালী করে, যা কার্যকরভাবে কিছু চয়েস জ্যাকিংয়ের অনুপ্রবেশ রোধ করতে পারে।

- আজকের স্মার্টফোনগুলি মূলত ডেটা ট্রান্সমিশনের জন্য USB ব্যবহার করার আগে যাচাই করা দরকার। ফোন ব্যবহার করার সময় যদি আপনাকে যাচাই করার জন্য মনে করিয়ে দেওয়া হয়, বা প্রাসঙ্গিক যাচাইকরণ উইন্ডোটি ফ্ল্যাশ করে, তাহলে আপনাকে USB কেবলের অন্য প্রান্তের বিষয়ে সতর্ক থাকতে হবে, এটি ছোট কিছু করছে কিনা।

- অনেক অ্যান্ড্রয়েড ডিভাইস চার্জ করার জন্য USB এর সাথে সংযুক্ত হলে "USB মোড" প্রম্পট করবে। সাধারণত, এটি "শুধুমাত্র চার্জিং" এ সেট করা যেতে পারে এবং "ফাইলগুলি স্থানান্তর করুন", "ফটো স্থানান্তর করুন" বা "USB ডিবাগিং মোড" এ ক্লিক করবেন না।

অবশ্যই, এই বিষয়ে আমাদের খুব বেশি আতঙ্কিত হওয়ার দরকার নেই। আমরা মোবাইল ফোন সিস্টেমকে স্বাভাবিকভাবে আপগ্রেড করে, সন্দেহজনক ইউএসবি কেবল ব্যবহার এড়িয়ে, এবং অবর্ণনীয় USB অনুমতিতে সম্মত না হয়ে এই নিরাপত্তা ফাঁদগুলি এড়াতে পারি।

অবশেষে, আমি আপনাকে শুভ মে দিবসের শুভেচ্ছা জানাই এবং নিজেকে একটি ভাল ছুটি দিন!

# aifaner এর অফিসিয়াল WeChat পাবলিক অ্যাকাউন্ট অনুসরণ করতে স্বাগতম: aifaner (WeChat ID: ifanr)। যত তাড়াতাড়ি সম্ভব আপনাকে আরও উত্তেজনাপূর্ণ সামগ্রী সরবরাহ করা হবে।